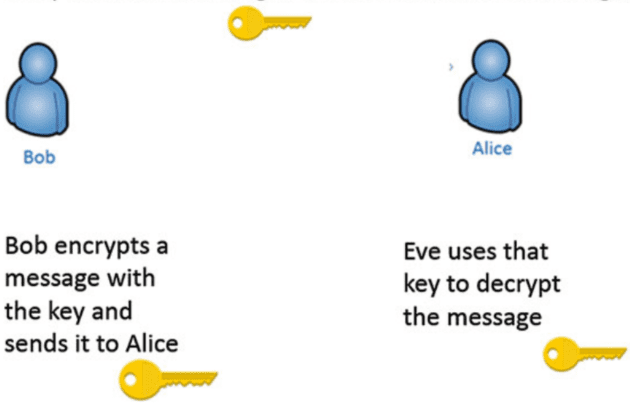

如果你也在 怎样代写密码学Cryptography & Cryptanalysis这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。密码学Cryptography & Cryptanalysis在现代社会之前,密码学实际上是加密的同义词,将信息从可读状态转换为不可理解的废话。加密信息的发送者只与预期的接收者分享解码技术,以排除对手的访问。密码学文献通常用Alice(”A”)代表发送者,Bob(”B”)代表预定接收者,Eve(”窃听者”)代表对手。自从第一次世界大战中转子密码机的发展和第二次世界大战中计算机的出现,密码学方法变得越来越复杂,其应用也越来越多。

密码学Cryptography & Cryptanalysis现代密码学在很大程度上是基于数学理论和计算机科学实践的;密码学算法是围绕计算硬度假设设计的,使得这种算法在实际操作中很难被任何对手破解。虽然在理论上有可能破解一个设计良好的系统,但在实际操作中这样做是不可行的。因此,这种方案,如果设计得好,被称为 “计算安全”;理论上的进步(例如,整数分解算法的改进)和更快的计算技术要求这些设计被不断地重新评估,如果有必要的话,要进行调整。信息理论上的安全方案,即使有无限的计算能力也无法被破解,比如一次性密码锁,在实践中比理论上可被破解但计算上安全的最佳方案更难使用。

my-assignmentexpert™密码学Cryptography & Cryptanalysis作业代写,免费提交作业要求, 满意后付款,成绩80\%以下全额退款,安全省心无顾虑。专业硕 博写手团队,所有订单可靠准时,保证 100% 原创。my-assignmentexpert™, 最高质量的密码学Cryptography & Cryptanalysis作业代写,服务覆盖北美、欧洲、澳洲等 国家。 在代写价格方面,考虑到同学们的经济条件,在保障代写质量的前提下,我们为客户提供最合理的价格。 由于统计Statistics作业种类很多,同时其中的大部分作业在字数上都没有具体要求,因此密码学Cryptography & Cryptanalysis作业代写的价格不固定。通常在经济学专家查看完作业要求之后会给出报价。作业难度和截止日期对价格也有很大的影响。

想知道您作业确定的价格吗? 免费下单以相关学科的专家能了解具体的要求之后在1-3个小时就提出价格。专家的 报价比上列的价格能便宜好几倍。

my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在密码学Cryptography & Cryptanalysis代写方面经验极为丰富,各种密码学Cryptography & Cryptanalysis相关的作业也就用不着 说。

我们提供的密码学Cryptography & Cryptanalysis及其相关学科的代写,服务范围广, 其中包括但不限于:

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Cryptographic Keys

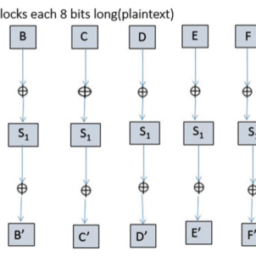

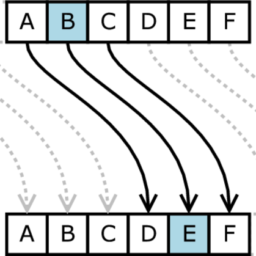

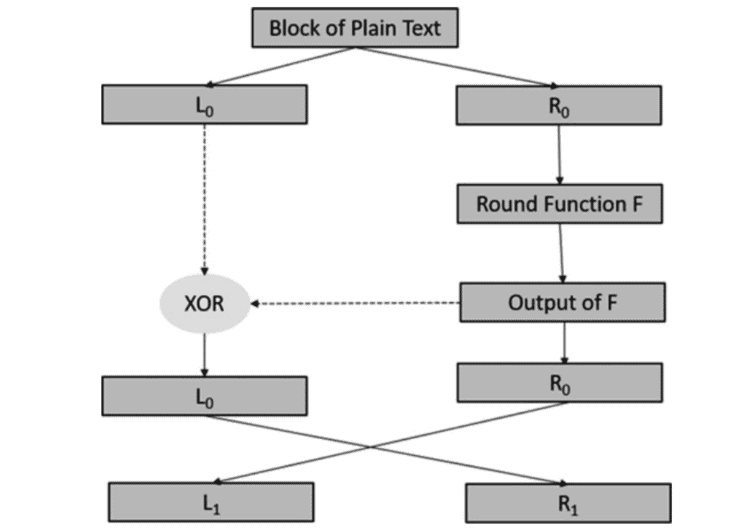

Before we start looking at Feistel Ciphers, you need to have a basic understanding of cryptographic keys and how they are used. With all block ciphers, there are really two types of keys. The first is the cipher key and the second is the round key. The cipher key is a random string of bits that is generated and exchanged between parties that wish to send encrypted messages to each other. It should be noted that it is not actually a random number but rather a pseudorandom number, but we will discuss that in more detail in Chap. 12. For now, you just need to understand that the cipher key is a number generated by some algorithm, such that it is at least somewhat random. The more random it is, the better the key. When someone says a particular algorithm has a certain key size, they are referring to this cipher key. For example, DES uses a 56-bit cipher key. How that key is exchanged between the two parties is not relevant at this point. Later, when we discuss asymmetric cryptography, and again when we cover SSL/TLS, we will cover key exchange.

In addition to that cipher key, all block ciphers also have a second algorithm called a key schedule. This key schedule takes the cipher key and derives from it a unique key, called a round key, for each round of the cipher. For example, DES has a 56-bit cipher key, but derives 48-bit round keys for each of its 16 rounds. The key schedule is usually rather simple, mostly consisting of shifting bits.

The purpose of using a key schedule is so that each round uses a key that is slightly different than the previous round. Since both the sender (who encrypts the message) and the receiver (who must decrypt the message) are using the same cipher key as a starting point, and are using the same key schedule, they will generate the same round keys. But this leaves the question of why do it this way? If you wanted a different key for each round, why not just generate that many cipher keys? For example, why not just create 16 , DES keys? There are two reasons. The first being the time needed. Using pseudorandom number generators to generate keys is computationally more intensive than most key scheduling algorithms, and thus much slower. Secondly, there is the issue of key exchange. If you generate multiple cipher keys, then you have to exchange all of those keys. It is much easier to generate a single cipher key, exchange that key, then derive round keys from the cipher key.

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|Pseudo-Hadamard Transform

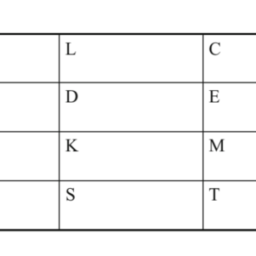

This is a technique that is applied in several symmetric ciphers, so it is important to be familiar with it. Fortunately, it is rather simple to understand. A pseudoHadamard transform often simply called a PHT is a transformation of a bit string that is designed to produce diffusion in the bit string. The bit string must be of even length because it is split into two equal halves. So, for example, a 64-bit string is divided into two 32-bit halves. To compute the transform of a you adda + b (mod2n). To compute the transform of b you add a + 2b (mod 2n). The n is the number ofbits of each half, in our example 32. Put in more formal mathematical notation.

Lucifer

$$

\begin{aligned}

a^{\prime} &=a+b\left(\bmod 2^{n}\right) \

b^{\prime} &=a+2 b\left(\bmod 2^{n}\right)

\end{aligned}

$$

The key is that this transform is reversible, as you can see here:

$$

\begin{aligned}

&a=2 a^{\prime}-b^{\prime}\left(\bmod 2^{n}\right) \

&b=a^{\prime}-b^{\prime}\left(\bmod 2^{n}\right)

\end{aligned}

$$

That is it, PHT is a rather simple transform, and because of its simplicity, it is computationally fast, making it attractive for cryptographic applications.

数学代写|密码学作业代写Cryptography & Cryptanalysis代考|MDS Matrix

An MDS matrix (maximum distance separable) is a matrix that represents a function. It is used in cryptography to accomplish diffusion. It is used in several cryptographic algorithms, including Twofish. A basic definition of the MDS matrix is: An $m \times n$ matrix over a finite field is an MDS matrix if it is the transformation matrix of a linear transformation. This is a greatly simplified definition. This definition is, however, adequate for you to understand how algorithms like Twofish are designed. For those readers seeking a more mathematically rigorous definition of MDS matrices, consider this quote:

MDS code over a field is a linear mapping from a field elements to b field elements, producing a composite vector of a+b elements with the property that the minimum number of non-zero elements in any non-zero vector is at least $b+1$. Put another way, the ‘distance’ (i.e., the number of elements that differ) between any two distinct vectors produced by the MDS mapping is at least $b+1$. It can easily be shown that no mapping can have a larger minimum distance between two distinct vectors, hence the term maximum distance separable. MDS mappings can be represented by an MDS matrix consisting of $a \times b$ elements.

密码学代写

数学代写|密码学作业代写CRYPTOGRAPHY & CRYPTANALYSIS代考|CRYPTOGRAPHIC KEYS

在我们开始研究 Feistel 密码之前,您需要对加密密钥及其使用方式有一个基本的了解。对于所有分组密码,实际上有两种类型的密钥。第一个是密码密钥,第二个是轮密钥。密钥是一个随机的比特串,在希望相互发送加密消息的各方之间生成和交换。应该注意的是,它实际上不是一个随机数,而是一个伪随机数,但我们将在第 1 章中更详细地讨论它。12. 现在,您只需要了解密钥是由某种算法生成的数字,因此它至少有点随机。越随机,密钥越好。当有人说特定算法具有一定的密钥大小时,他们指的是这个密码密钥。例如,DES 使用 56 位密码密钥。在这一点上,如何在两方之间交换密钥并不重要。稍后,当我们讨论非对称密码学时,当我们再次讨论 SSL/TLS 时,我们将讨论密钥交换。

除了该密码密钥之外,所有分组密码还具有称为密钥调度的第二种算法。此密钥调度采用密码密钥并从中派生一个唯一密钥,称为轮密钥,用于密码的每一轮。例如,DES 有一个 56 位的密钥,但它的 16 轮中的每一轮都派生出 48 位的轮密钥。密钥调度通常相当简单,主要由移位位组成。

使用密钥调度的目的是让每一轮使用与前一轮略有不同的密钥。由于发件人在H这和nCr是p吨s吨H和米和ss一种G和和接收器在H这米在s吨d和Cr是p吨吨H和米和ss一种G和使用相同的密钥作为起点,并且使用相同的密钥调度,它们将生成相同的轮密钥。但这留下了为什么要这样做的问题?如果您想要为每一轮使用不同的密钥,为什么不直接生成那么多密码密钥呢?例如,为什么不直接创建 16 个 DES 密钥?有两个原因。首先是需要的时间。使用伪随机数生成器生成密钥在计算上比大多数密钥调度算法更密集,因此要慢得多。其次,还有密钥交换的问题。如果您生成多个密码密钥,那么您必须交换所有这些密钥。生成单个密码密钥,交换该密钥,然后从密码密钥中派生轮密钥要容易得多。

数学代写|密码学作业代写CRYPTOGRAPHY & CRYPTANALYSIS代考|PSEUDO-HADAMARD TRANSFORM

这是一种应用于多种对称密码的技术,因此熟悉它很重要。幸运的是,这很容易理解。伪Hadamard 变换通常简称为PHT,是一种比特串的变换,旨在在比特串中产生扩散。位串的长度必须是偶数,因为它被分成相等的两半。因此,例如,一个 64 位的字符串被分成两个 32 位的两半。要计算 a 的变换,请添加 a + b米这d2n. 要计算 b 的变换,请添加 a + 2b米这d2n. n 是每一半的位数,在我们的示例中为 32。使用更正式的数学符号。

路西法

一种′=一种+b(反对2n) b′=一种+2b(反对2n)

关键是这种变换是可逆的,如您在此处看到的:

一种=2一种′−b′(反对2n) b=一种′−b′(反对2n)

就是这样,PHT 是一种相当简单的变换,并且由于其简单性,它的计算速度很快,因此对密码应用程序很有吸引力。

数学代写|密码学作业代写CRYPTOGRAPHY & CRYPTANALYSIS代考|MDS MATRIX

MDS 矩阵米一种X一世米在米d一世s吨一种nC和s和p一种r一种bl和是表示函数的矩阵。它用于密码学以完成扩散。它用于多种加密算法,包括 Twofish。MDS 矩阵的基本定义是:米×n如果它是线性变换的变换矩阵,则有限域上的矩阵是 MDS 矩阵。这是一个大大简化的定义。然而,这个定义足以让您了解像 Twofish 这样的算法是如何设计的。对于那些寻求 MDS 矩阵在数学上更严格定义的读者,请考虑以下引用:

a 字段上的 MDS 代码是从 a 字段元素到 b 字段元素的线性映射,产生 a+b 元素的复合向量,其属性为任何非零向量中的非零元素数至少为b+1. 换句话说,“距离”一世.和.,吨H和n在米b和r这F和l和米和n吨s吨H一种吨d一世FF和r由 MDS 映射产生的任何两个不同向量之间至少是b+1. 可以很容易地证明,没有任何映射可以在两个不同向量之间具有更大的最小距离,因此术语最大距离可分离。MDS 映射可以用一个 MDS 矩阵表示,包括一种×b元素。

数学代写|密码学作业代写Cryptography & Cryptanalysis代考 请认准UprivateTA™. UprivateTA™为您的留学生涯保驾护航。

微观经济学代写

微观经济学是主流经济学的一个分支,研究个人和企业在做出有关稀缺资源分配的决策时的行为以及这些个人和企业之间的相互作用。my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在图论代写Graph Theory代写方面经验极为丰富,各种图论代写Graph Theory相关的作业也就用不着 说。

线性代数代写

线性代数是数学的一个分支,涉及线性方程,如:线性图,如:以及它们在向量空间和通过矩阵的表示。线性代数是几乎所有数学领域的核心。

博弈论代写

现代博弈论始于约翰-冯-诺伊曼(John von Neumann)提出的两人零和博弈中的混合策略均衡的观点及其证明。冯-诺依曼的原始证明使用了关于连续映射到紧凑凸集的布劳威尔定点定理,这成为博弈论和数学经济学的标准方法。在他的论文之后,1944年,他与奥斯卡-莫根斯特恩(Oskar Morgenstern)共同撰写了《游戏和经济行为理论》一书,该书考虑了几个参与者的合作游戏。这本书的第二版提供了预期效用的公理理论,使数理统计学家和经济学家能够处理不确定性下的决策。

微积分代写

微积分,最初被称为无穷小微积分或 “无穷小的微积分”,是对连续变化的数学研究,就像几何学是对形状的研究,而代数是对算术运算的概括研究一样。

它有两个主要分支,微分和积分;微分涉及瞬时变化率和曲线的斜率,而积分涉及数量的累积,以及曲线下或曲线之间的面积。这两个分支通过微积分的基本定理相互联系,它们利用了无限序列和无限级数收敛到一个明确定义的极限的基本概念 。

计量经济学代写

什么是计量经济学?

计量经济学是统计学和数学模型的定量应用,使用数据来发展理论或测试经济学中的现有假设,并根据历史数据预测未来趋势。它对现实世界的数据进行统计试验,然后将结果与被测试的理论进行比较和对比。

根据你是对测试现有理论感兴趣,还是对利用现有数据在这些观察的基础上提出新的假设感兴趣,计量经济学可以细分为两大类:理论和应用。那些经常从事这种实践的人通常被称为计量经济学家。

Matlab代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。