如果你也在 怎样代写密码学与网络安全Cryptography And Network security CS388H这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。密码学与网络安全Cryptography And Network security包括为防止、检测和监测对计算机网络和网络可访问资源的未经授权的访问、滥用、修改或拒绝而采取的政策、程序和做法。

密码学与网络安全Cryptography And Network security涉及对网络中数据访问的授权,这是由网络管理员控制。用户选择或被分配一个ID和密码或其他认证信息,允许他们在权限内访问信息和程序。网络安全涵盖了各种计算机网络,包括公共和私人网络,这些网络在日常工作中使用:在企业、政府机构和个人之间进行交易和通信。网络可以是私人的,如公司内部的,也可以是其他可能对公众开放的网络。网络安全涉及组织、企业和其他类型的机构。它的作用正如其标题所解释的那样:保障网络的安全,以及保护和监督正在进行的操作。保护网络资源的最常见和最简单的方法是给它分配一个独特的名字和相应的密码。

密码学与网络安全Cryptography And Network security代写,免费提交作业要求, 满意后付款,成绩80\%以下全额退款,安全省心无顾虑。专业硕 博写手团队,所有订单可靠准时,保证 100% 原创。最高质量的密码学与网络安全Cryptography And Network security作业代写,服务覆盖北美、欧洲、澳洲等 国家。 在代写价格方面,考虑到同学们的经济条件,在保障代写质量的前提下,我们为客户提供最合理的价格。 由于作业种类很多,同时其中的大部分作业在字数上都没有具体要求,因此密码学与网络安全Cryptography And Network security作业代写的价格不固定。通常在专家查看完作业要求之后会给出报价。作业难度和截止日期对价格也有很大的影响。

同学们在留学期间,都对各式各样的作业考试很是头疼,如果你无从下手,不如考虑my-assignmentexpert™!

my-assignmentexpert™提供最专业的一站式服务:Essay代写,Dissertation代写,Assignment代写,Paper代写,Proposal代写,Proposal代写,Literature Review代写,Online Course,Exam代考等等。my-assignmentexpert™专注为留学生提供Essay代写服务,拥有各个专业的博硕教师团队帮您代写,免费修改及辅导,保证成果完成的效率和质量。同时有多家检测平台帐号,包括Turnitin高级账户,检测论文不会留痕,写好后检测修改,放心可靠,经得起任何考验!

想知道您作业确定的价格吗? 免费下单以相关学科的专家能了解具体的要求之后在1-3个小时就提出价格。专家的 报价比上列的价格能便宜好几倍。

我们在计算机Quantum computer代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的计算机Quantum computer代写服务。我们的专家在密码学与网络安全Cryptography And Network security代写方面经验极为丰富,各种密码学与网络安全Cryptography And Network security相关的作业也就用不着 说。

CS代写|密码学与网络安全Cryptography And Network security代考|Cryptography Applied to Computer Networks

The Internet has revolutionized the way companies do business, given that the Internet Protocol (IP) is undeniably efficient, inexpensive, and flexible (Alencar, 2011a, 2012a). However, poorly configured networks are vulnerable to attack by intruders. Therefore, it is necessary to guarantee the company’s business by protecting what is most important to its operation, the information. For this, it is necessary to respect the fundamentals of information security (Rocha Jr., 2013):

- Integrity – Certifies that the information is not modified, between source and destination, during communication.

- Confidentiality – Restricts information only to parties authorized by network management.

- Authenticity – Ensures that the information comes from an legitimate source.

- Availability – Ensures the provision of the service to a legitimate user (Lima et al., 2014).

- Non-repudiation – The set of measures to prevent the sender or recipient to deny the transmitted message.

- Responsibility – The characteristic of the system that allows to provide audit trails for all transactions.

- Access control – Access is allowed only to authorized users, through identification and authorization.

CS代写|密码学与网络安全Cryptography And Network security代考|Potential Network Vulnerabilities

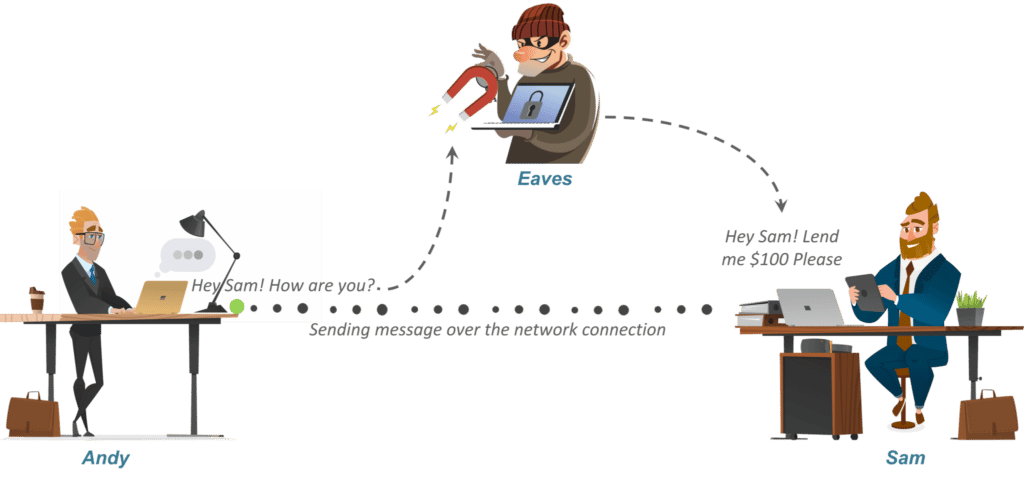

The Internet Protocol (IP) is efficient, inexpensive, and flexible. However, the existing methods used to route IP packets leave them vulnerable to security risks, such as spoofing, sniffing, and session hijacking, and provide no form of non-repudiation for contractual or monetary transactions.

Organizations need to provide security for communications between remote offices, business partners, customers, and traveling and telecommuting employees, besides securing the internal environment. The transmission of messages over the Internet or intranet poses a risk, given the lack of protection at the existing Internet backbone.

Control and management of security and access between the entities in a company’s business environment is important. Without security, both public and private networks are susceptible to unauthorized monitoring and access. Internal attacks might be a result of minimal or non-existent intranet security.

The usual risks from outside the private network originate from connections to the Internet and intranets. Password-based user access controls alone do not protect data transmitted across a network. The data might be subjected to attack without the installation of security measures and controls. Some attacks are passive, and the information is only monitored. Other attacks are active, and the information is altered to corrupt or destroy the data or the network itself.

密码学与网络安全

CS代写|密码学与网络安全密码学和网络安全代考|密码学应用于计算机网络

互联网已经彻底改变了公司做生意的方式,因为互联网协议(IP)无疑是高效、廉价和灵活的(Alencar, 2011a, 2012a)。然而,配置不佳的网络容易受到入侵者的攻击。因此,有必要通过保护对公司运营最重要的东西——信息来保证公司的业务。为此,有必要尊重信息安全的基本原则(Rocha Jr., 2013):

完整性-源端和目的端通信过程中信息没有被修改。

保密—仅向网管授权的方提供信息。

真实性-确保信息的来源合法。

可用性-确保向合法用户提供服务(Lima等人,2014)。

不可抵赖-防止发送方或接收方拒绝所传输消息的一组措施。

责任-系统允许为所有交易提供审计跟踪的特性。

访问控制—只有经过认证和授权的用户才能访问

CS代写|密码学与网络安全Cryptography And Network security代考|潜在的网络漏洞

IP (Internet Protocol)是高效、廉价和灵活的。然而,现有的路由IP包的方法使它们容易受到安全风险的影响,如欺骗、嗅探和会话劫持,并且没有为契约或货币交易提供任何形式的不可否认性除了保护内部环境外,组织还需要为远程办公室、业务伙伴、客户以及出差和远程办公的员工之间的通信提供安全保障。由于现有的Internet骨干网缺乏保护,在Internet或intranet上传输消息会带来风险控制和管理公司业务环境中实体之间的安全和访问是重要的。如果没有安全措施,公共网络和私有网络都容易受到未经授权的监视和访问。内部攻击可能是内部网安全性最低或不存在的结果。来自私有网络外部的通常风险来自与Internet和内部网的连接。仅使用基于密码的用户访问控制无法保护在网络中传输的数据。如果没有安装安全措施和控制,数据可能会受到攻击。有些攻击是被动的,信息只被监控。其他的攻击是主动的,这些信息被修改以破坏或破坏数据或网络本身

CS代写|密码学与网络安全Cryptography And Network security代考 请认准UprivateTA™. UprivateTA™为您的留学生涯保驾护航。

微观经济学代写

微观经济学是主流经济学的一个分支,研究个人和企业在做出有关稀缺资源分配的决策时的行为以及这些个人和企业之间的相互作用。my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在图论代写Graph Theory代写方面经验极为丰富,各种图论代写Graph Theory相关的作业也就用不着 说。

线性代数代写

线性代数是数学的一个分支,涉及线性方程,如:线性图,如:以及它们在向量空间和通过矩阵的表示。线性代数是几乎所有数学领域的核心。

博弈论代写

现代博弈论始于约翰-冯-诺伊曼(John von Neumann)提出的两人零和博弈中的混合策略均衡的观点及其证明。冯-诺依曼的原始证明使用了关于连续映射到紧凑凸集的布劳威尔定点定理,这成为博弈论和数学经济学的标准方法。在他的论文之后,1944年,他与奥斯卡-莫根斯特恩(Oskar Morgenstern)共同撰写了《游戏和经济行为理论》一书,该书考虑了几个参与者的合作游戏。这本书的第二版提供了预期效用的公理理论,使数理统计学家和经济学家能够处理不确定性下的决策。

微积分代写

微积分,最初被称为无穷小微积分或 “无穷小的微积分”,是对连续变化的数学研究,就像几何学是对形状的研究,而代数是对算术运算的概括研究一样。

它有两个主要分支,微分和积分;微分涉及瞬时变化率和曲线的斜率,而积分涉及数量的累积,以及曲线下或曲线之间的面积。这两个分支通过微积分的基本定理相互联系,它们利用了无限序列和无限级数收敛到一个明确定义的极限的基本概念 。

计量经济学代写

什么是计量经济学?

计量经济学是统计学和数学模型的定量应用,使用数据来发展理论或测试经济学中的现有假设,并根据历史数据预测未来趋势。它对现实世界的数据进行统计试验,然后将结果与被测试的理论进行比较和对比。

根据你是对测试现有理论感兴趣,还是对利用现有数据在这些观察的基础上提出新的假设感兴趣,计量经济学可以细分为两大类:理论和应用。那些经常从事这种实践的人通常被称为计量经济学家。

Matlab代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。