如果你也在 怎样密码学Cryptography MATH3302这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。密码学Cryptography是对存在对抗行为的安全通信技术的实践和研究。 更广泛地说,密码学是关于构建和分析防止第三方或公众阅读私人信息的协议;信息安全的各个方面,如数据保密性、数据完整性、认证和不可抵赖性是现代密码学的核心。现代密码学存在于数学、计算机科学、电子工程、通信科学和物理学等学科的交叉点。密码学的应用包括电子商务、基于芯片的支付卡、数字货币、计算机密码和军事通信。

密码学Cryptography在现代很大程度上是基于数学理论和计算机科学实践的;密码学算法是围绕计算硬度假设设计的,这使得这种算法在实际操作中很难被任何对手破解。虽然在理论上有可能破解一个设计良好的系统,但在实际操作中这样做是不可行的。因此,这种方案,如果设计得好,被称为 “计算安全”;理论上的进步(例如,整数分解算法的改进)和更快的计算技术要求这些设计被不断地重新评估,如果有必要的话,要进行调整。信息理论上的安全方案,即使有无限的计算能力也无法被破解,如一次性密码键盘,在实践中比理论上可被破解但计算上安全的最佳方案更难使用。

密码学Cryptography代写,免费提交作业要求, 满意后付款,成绩80\%以下全额退款,安全省心无顾虑。专业硕 博写手团队,所有订单可靠准时,保证 100% 原创。 最高质量的密码学Cryptography作业代写,服务覆盖北美、欧洲、澳洲等 国家。 在代写价格方面,考虑到同学们的经济条件,在保障代写质量的前提下,我们为客户提供最合理的价格。 由于作业种类很多,同时其中的大部分作业在字数上都没有具体要求,因此密码学Cryptography作业代写的价格不固定。通常在专家查看完作业要求之后会给出报价。作业难度和截止日期对价格也有很大的影响。

同学们在留学期间,都对各式各样的作业考试很是头疼,如果你无从下手,不如考虑my-assignmentexpert™!

my-assignmentexpert™提供最专业的一站式服务:Essay代写,Dissertation代写,Assignment代写,Paper代写,Proposal代写,Proposal代写,Literature Review代写,Online Course,Exam代考等等。my-assignmentexpert™专注为留学生提供Essay代写服务,拥有各个专业的博硕教师团队帮您代写,免费修改及辅导,保证成果完成的效率和质量。同时有多家检测平台帐号,包括Turnitin高级账户,检测论文不会留痕,写好后检测修改,放心可靠,经得起任何考验!

想知道您作业确定的价格吗? 免费下单以相关学科的专家能了解具体的要求之后在1-3个小时就提出价格。专家的 报价比上列的价格能便宜好几倍。

我们在数学Mathematics代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在密码学Cryptography代写方面经验极为丰富,各种密码学Cryptography相关的作业也就用不着 说。

数学代写|密码学代写CRYPTOGRAPHY代考|Cryptanalysis Part 2: Recovering the Daily Keys

We now examine the problem of recovering the keys (rotor order, settings, ring settings, and plugboard). With Schmidt’s keys expired, the Poles needed to determine all of these key details, but on the bright side, they had the equivalent of military Enigmas (which they made) to use. Also, they discovered an important pattern, which is detailed below.

In Section 7.4, we saw that for one particular day (and thus a particular daily key) we were able to determine:

$$

\begin{aligned}

&\mathrm{AD}=(\text { DVPFKXGZYO })(\text { EIJMUNQLHT })(\mathrm{BC})(\mathrm{RW})(\mathrm{A})(\mathrm{S}) \

&\mathrm{BE}=(\mathrm{BLFGVEOUM})(\mathrm{HJPSWIZRN})(\mathrm{AXT})(\mathrm{CGY})(\mathrm{D})(\mathrm{K}) \

&\mathrm{CF}=(\text { ABVIKTJGFCQNY) }(\text { DUZREHLXWPSMO) }

\end{aligned}

$$

Thus,

AD had the cycle structure $10,10,2,2,1,1$.

BE had the cycle structure $9,9,3,3,1,1$.

CF had the cycle structure 13,13 .

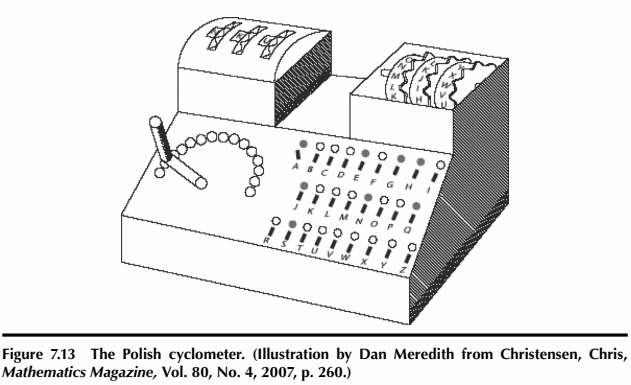

The Poles observed that as the settings on Enigma were changed from day to day, this disjoint cycle structure also changed. That is, the cycle structure is determined by the order of the rotors and their initial positions. The ring settings do not affect it and can therefore be ignored. If the Poles could build a catalog showing the correspondence between the rotor settings and the disjoint cycle structures, then the latter, when recovered from a set of intercepted messages, would tell them how to set up their bootleg Enigmas to decipher the intercepts. But how large would this catalog be? Would its creation even be possible?

There are 6 ways to order the three rotors and $26^3=17,576$ ways to select a daily key to determine their initial positions. Thus, the total number of possibilities comes to $(6)(17,576)=105,456$. A catalog with this many entries would take some time to create, but it could be done. However, there is also the plugboard. We saw in Section $7.3$ that there are 532,985,208,200,576 possible plugboard settings. Having a factor of this size in the calculation of the catalog size would make constructing it impossible. This bring us to what is sometimes called “The Theorem that Won the War.” It can be stated tersely as:

Conjugate permutations have the same disjoint cycle structure.

Recall that if $\mathrm{P}$ is a permutation and $\mathrm{C}$ is some other permutation, then $\mathrm{P}$ and the product $\mathrm{C}^{-1} \mathrm{PC}$ are conjugate permutations. That is, we get such a pair by multiplying the original on one side by a permutation $\mathrm{C}$ and on the other side by the inverse of that permutation, $\mathrm{C}^{-1}$. The fact that this does not change the cycle structure can be stated as follows.

If $\mathrm{P}$ and $\mathrm{C}$ are permutations and $\mathrm{P}(\alpha)=\beta$, then the permutation $\mathrm{C}^{-1} \mathrm{PC}$ sends $\mathrm{C}(\alpha)$ to $\mathrm{C}(\beta)$. Hence, $\mathrm{P}$ and $\mathrm{C}^{-1} \mathrm{PC}$ have the same disjoint cycle structure. ${ }^{24}$

数学代写|密码学代写CRYPTOGRAPHY代考|After the Break

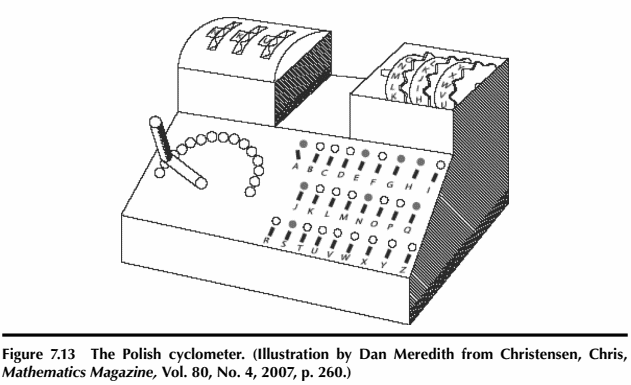

The story of how Enigma was broken is far from over at this point. Just as the Poles faced a setback following the introduction of a new reflector, many other changes would follow. On September 15,1938 , the method in which the session key was sent changed. The Poles fought back with new techniques: Zygalski sheets, and bomba, the latter of which had roots in the cyclometer.

On December 15, 1938, the Germans introduced two new rotors. The method detailed above allowed Rejewski to recover their wirings, but the recovery of the daily keys became ten times more difficult ( 60 possible rotor orderings in place of 6 ). On July 24, 1939, the Poles shared their Enigma results with the French and British. ${ }^{32}$

The Nazis invaded Poland on September 1,1939, and the cryptanalysts fled to France. Soon France too was invaded. The Poles remained in unoccupied France (while it still existed), but fled to England once all of France was occupied. The entire time, they had been sending recovered Enigma keys to England. Once there, however, in the words of David Kahn, “The British showed their gratitude by excluding them from any further contact with codebreaking.. ${ }^{33}$

密码学代写

数学代写|密码学代写CRYPTOGRAPHY代考|Cryptanalysis第2部分:恢复日常密钥

我们现在研究恢复键的问题(转子顺序、设置、环设置和配线板)。随着施密特的密钥过期,波兰人需要确定所有这些密钥细节,但好的一面是,他们有相当于军事谜机(他们自己制造的)可以使用。此外,他们还发现了一个重要的模式,详情如下:

在7.4节中,我们看到,对于一个特定的日子(因此是一个特定的日键),我们能够确定:

$$

\begin{aligned}

&\mathrm{AD}=(\text { DVPFKXGZYO })(\text { EIJMUNQLHT })(\mathrm{BC})(\mathrm{RW})(\mathrm{A})(\mathrm{S}) \

&\mathrm{BE}=(\mathrm{BLFGVEOUM})(\mathrm{HJPSWIZRN})(\mathrm{AXT})(\mathrm{CGY})(\mathrm{D})(\mathrm{K}) \

&\mathrm{CF}=(\text { ABVIKTJGFCQNY) }(\text { DUZREHLXWPSMO) }

\end{aligned}

$$

因此,

AD具有周期结构$10,10,2,2,1,1$ .

BE具有周期结构$9,9,3,3,1,1$ .

CF具有周期结构13,13 .

波兰人观察到,随着Enigma上的设置一天天改变,这个不连接的周期结构也发生了变化。也就是说,循环结构是由转子的顺序及其初始位置决定的。环设置不影响它,因此可以忽略。如果波兰人能够建立一个目录,显示转子设置和不相交循环结构之间的对应关系,那么后者,当从一组截获的信息中恢复时,将告诉他们如何设置他们的盗版谜机来破译截获的信息。但是这个目录会有多大呢?它的创造可能吗?

有6种方法来订购三个转子和$26^3=17,576$方法来选择一个每日的关键,以确定他们的初始位置。因此,可能性的总数是$(6)(17,576)=105,456$。创建一个有这么多条目的目录需要一些时间,但这是可以做到的。然而,还有插线板。我们在$7.3$小节中看到,有532,985,208,200,576种可能的插拔板设置。在计算编目大小时使用这种大小的因子将使构建它变得不可能。这就引出了我们有时所说的“赢得战争的定理”。它可以简洁地表述为:

共轭排列具有相同的不相交循环结构。

回想一下,如果$\mathrm{P}$是一个排列,$\mathrm{C}$是另一个排列,那么$\mathrm{P}$和乘积$\mathrm{C}^{-1} \mathrm{PC}$是共轭排列。也就是说,我们通过在一边乘以原序列的排列$\mathrm{C}$,在另一边乘以该排列的倒数$\mathrm{C}^{-1}$来得到这样的一对。这并没有改变循环结构的事实可以说明如下。

如果$\mathrm{P}$和$\mathrm{C}$是排列和$\mathrm{P}(\alpha)=\beta$,那么排列$\mathrm{C}^{-1} \mathrm{PC}$将$\mathrm{C}(\alpha)$发送到$\mathrm{C}(\beta)$。因此,$\mathrm{P}$和$\mathrm{C}^{-1} \mathrm{PC}$具有相同的不相交循环结构。${ }^{24}$

数学代写|密码学代写CRYPTOGRAPHY代考|After the Break

谜机是如何被破解的故事远远没有结束。正如波兰人在引进新的反射镜后遭遇挫折一样,许多其他的变化也将随之而来。1938年9月15日,发送会话密钥的方法发生了变化。波兰人用新技术进行了反击:Zygalski床单和bomba,其中bomba起源于周转计

1938年12月15日,德国人引进了两种新的旋翼。上面详细介绍的方法允许Rejewski恢复他们的线路,但恢复日常钥匙变得十倍困难(60可能的转子顺序取代6)。1939年7月24日,波兰人与法国和英国分享了他们的谜机结果。${ }^{32}$

纳粹于1939年9月1日入侵波兰,密码分析员逃到了法国。很快法国也被入侵了。波兰人留在未被占领的法国(当时法国还存在),但在整个法国被占领后逃到了英国。在此期间,他们一直在把找到的谜机密钥寄往英国。然而,用大卫·卡恩(David Kahn)的话来说,“英国人以阻止他们进一步接触密码破译来表达他们的感激……${ }^{33}$

数学代写|密码学代写Cryptography代考 请认准UprivateTA™. UprivateTA™为您的留学生涯保驾护航。

微观经济学代写

微观经济学是主流经济学的一个分支,研究个人和企业在做出有关稀缺资源分配的决策时的行为以及这些个人和企业之间的相互作用。my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在图论代写Graph Theory代写方面经验极为丰富,各种图论代写Graph Theory相关的作业也就用不着 说。

线性代数代写

线性代数是数学的一个分支,涉及线性方程,如:线性图,如:以及它们在向量空间和通过矩阵的表示。线性代数是几乎所有数学领域的核心。

博弈论代写

现代博弈论始于约翰-冯-诺伊曼(John von Neumann)提出的两人零和博弈中的混合策略均衡的观点及其证明。冯-诺依曼的原始证明使用了关于连续映射到紧凑凸集的布劳威尔定点定理,这成为博弈论和数学经济学的标准方法。在他的论文之后,1944年,他与奥斯卡-莫根斯特恩(Oskar Morgenstern)共同撰写了《游戏和经济行为理论》一书,该书考虑了几个参与者的合作游戏。这本书的第二版提供了预期效用的公理理论,使数理统计学家和经济学家能够处理不确定性下的决策。

微积分代写

微积分,最初被称为无穷小微积分或 “无穷小的微积分”,是对连续变化的数学研究,就像几何学是对形状的研究,而代数是对算术运算的概括研究一样。

它有两个主要分支,微分和积分;微分涉及瞬时变化率和曲线的斜率,而积分涉及数量的累积,以及曲线下或曲线之间的面积。这两个分支通过微积分的基本定理相互联系,它们利用了无限序列和无限级数收敛到一个明确定义的极限的基本概念 。

计量经济学代写

什么是计量经济学?

计量经济学是统计学和数学模型的定量应用,使用数据来发展理论或测试经济学中的现有假设,并根据历史数据预测未来趋势。它对现实世界的数据进行统计试验,然后将结果与被测试的理论进行比较和对比。

根据你是对测试现有理论感兴趣,还是对利用现有数据在这些观察的基础上提出新的假设感兴趣,计量经济学可以细分为两大类:理论和应用。那些经常从事这种实践的人通常被称为计量经济学家。

Matlab代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。