如果你也在 怎样密码学与系统安全Cryptography and System Security 这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。密码学Cryptography是对存在对抗行为的安全通信技术的实践和研究。 更广泛地说,密码学是关于构建和分析防止第三方或公众阅读私人信息的协议;信息安全的各个方面,如数据保密性、数据完整性、认证和不可抵赖性是现代密码学的核心。现代密码学存在于数学、计算机科学、电子工程、通信科学和物理学等学科的交叉点。密码学的应用包括电子商务、基于芯片的支付卡、数字货币、计算机密码和军事通信。

密码学与系统安全Cryptography and System Security在现代很大程度上是基于数学理论和计算机科学实践的;密码学算法是围绕计算硬度假设设计的,这使得这种算法在实际操作中很难被任何对手破解。虽然在理论上有可能破解一个设计良好的系统,但在实际操作中这样做是不可行的。因此,这种方案,如果设计得好,被称为 “计算安全”;理论上的进步(例如,整数分解算法的改进)和更快的计算技术要求这些设计被不断地重新评估,如果有必要的话,要进行调整。信息理论上的安全方案,即使有无限的计算能力也无法被破解,如一次性密码键盘,在实践中比理论上可被破解但计算上安全的最佳方案更难使用。

密码学与系统安全Cryptography and System Security代写,免费提交作业要求, 满意后付款,成绩80\%以下全额退款,安全省心无顾虑。专业硕 博写手团队,所有订单可靠准时,保证 100% 原创。 最高质量的密码学与系统安全Cryptography and System Security作业代写,服务覆盖北美、欧洲、澳洲等 国家。 在代写价格方面,考虑到同学们的经济条件,在保障代写质量的前提下,我们为客户提供最合理的价格。 由于作业种类很多,同时其中的大部分作业在字数上都没有具体要求,因此密码学与系统安全Cryptography and System Security作业代写的价格不固定。通常在专家查看完作业要求之后会给出报价。作业难度和截止日期对价格也有很大的影响。

同学们在留学期间,都对各式各样的作业考试很是头疼,如果你无从下手,不如考虑my-assignmentexpert™!

my-assignmentexpert™提供最专业的一站式服务:Essay代写,Dissertation代写,Assignment代写,Paper代写,Proposal代写,Proposal代写,Literature Review代写,Online Course,Exam代考等等。my-assignmentexpert™专注为留学生提供Essay代写服务,拥有各个专业的博硕教师团队帮您代写,免费修改及辅导,保证成果完成的效率和质量。同时有多家检测平台帐号,包括Turnitin高级账户,检测论文不会留痕,写好后检测修改,放心可靠,经得起任何考验!

想知道您作业确定的价格吗? 免费下单以相关学科的专家能了解具体的要求之后在1-3个小时就提出价格。专家的 报价比上列的价格能便宜好几倍。

我们在数学Mathematics代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在密码学与系统安全Cryptography and System Security代写方面经验极为丰富,各种密码学与系统安全Cryptography and System Security相关的作业也就用不着 说。

数学代写|密码学代写Cryptography Theory代考|Some mathematical preliminaries

In order to explain the public-key cryptosystems in this chapter, we will need to introduce a little bit of basic mathematics. However, taking the time to absorb these fairly elementary ideas will greatly enrich the understanding of how public-key cryptosystems work. If these ideas cause some difficulty, then there are a couple of approaches that could be taken:

Take a short break from reading this chapter in order to study the background material in the Mathematics Appendix. This will not take long and explains all that is needed. This is the approach we recommend since we genuinely believe it is not hard, even for those with a fear of mathematics, to fully understand these very elegant public-key cryptosystems.

Skip through the mathematics, and just try to grasp the essence of what is going on. This is a perfectly valid option, although the details of these public-key cryptosystems will probably remain something of a ‘fuzzy cloud’.

The main mathematical ideas we will need are the following.

PRIMES

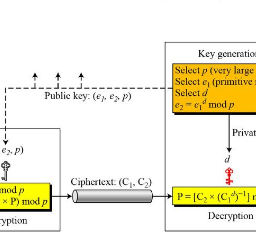

A prime number, which we will simply refer to as a prime, is a number for which there are no numbers other than itself and 1 which divide into the number ‘neatly’ (in other words, without a remainder). Such neatly dividing numbers are termed factors. For example, 17 is a prime since the only numbers which divide neatly into 17 are 1 and 17 . On the other hand, 14 is not a prime since 2 and 7 both divide neatly into, and are thus factors of, 14. There are an infinite quantity of primes, with the smallest ten primes being $2,3,5,7,11,13,17,19,23$, and 29 . Primes play a very important role in mathematics, and a particularly important role in cryptography.

MODULAR ARITHMETIC

The public-key cryptoystems we will describe do not operate directly on binary strings. Instead they operate on modular numbers. There are only finitely many different modular numbers, in contrast to the types of numbers we are most familiar with using. Modular arithmetic provides rules for conducting familiar operations such as addition, subtraction, and multiplication on these modular numbers. The good news is that modular numbers, and modular arithmetic, are concepts most people are familiar with, even if they have never described them in such terms. An introduction to modular numbers and modular arithmetic is provided in the Mathematics Appendix.

数学代写|密码学与系统安全代写Cryptography and System Security代考|One-way functions for public-key cryptography

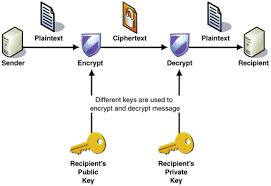

Having stated the blueprint for a public-key cryptosystem, we now need to consider how such a public-key cryptosystem can be designed. The first step in this direction is to state more precisely the properties we need public-key encryption to satisfy.

TRAPDOOR ONE-WAY FUNCTIONS

Public-key encryption can be thought of as a function anyone should be able to compute, since the encryption key is public. This function has two obvious properties:

The function should be ‘easy’ to compute. In other words, it should be computable in polynomial time. If this is not the case, then it will be impractical to encrypt anything.

The function should be ‘hard’ to reverse. In other words, any algorithm for finding an input from an output should run in exponential time. If this is not the case, then an attacker might be able to efficiently determine a plaintext from knowledge of a ciphertext and the public encryption key.

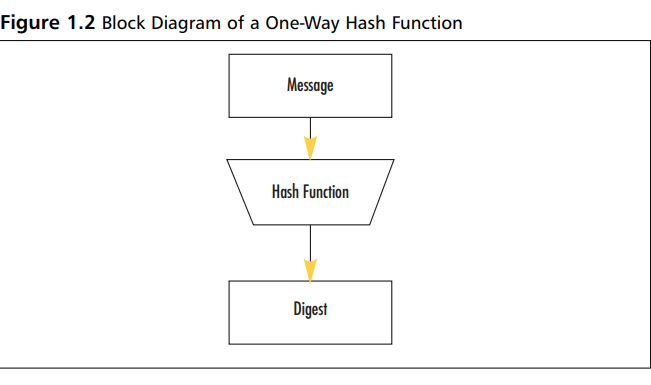

A function having the above properties is often referred to as a one-way function (see also Section 6.2.1).

However, public-key encryption should not always be a one-way function. Rather, it should almost always be a one-way function. We have omitted one important aspect. While the encryption operation should be one-way as far as most entities are concerned, there is one entity who should be able to determine the plaintext from a ciphertext, namely, the intended recipient of the ciphertext! If the encryption function is completely one-way, then it is certainly secure, but impractical for most applications (see Section 6.2.2 for a notable exception).

What we need is a special piece of technical ‘magic’ which will allow the genuine receiver to overcome the one-way property of the encryption function. One-way functions for which there exists a trapdoor of this type, knowledge of which allows the plaintext to be obtained from the ciphertext, are referred to as trapdoor one-way functions.

Thus, to design a public-key cryptosystem, we will need to find a trapdoor one-way function. The receiver will need to know the trapdoor, and be the only entity who knows the trapdoor. This trapdoor will form the receiver’s private key.

密码学与系统安全代写

数学代写|密码学代写Cryptography Theory代考|Some mathematical preliminaries

为了解释本章中的公钥密码系统,我们需要介绍一些基本的数学知识。但是,花时间了解这些相当基本的概念将极大地丰富对公钥密码系统如何工作的理解。如果这些想法给你带来了一些困难,那么你可以采取以下几种方法:

在阅读本章的过程中稍作休息,以便学习数学附录中的背景材料。这不会花很长时间,并解释了所有需要的。这是我们推荐的方法,因为我们真的相信,即使对于那些害怕数学的人来说,完全理解这些非常优雅的公钥密码系统并不困难。

跳过数学,试着抓住正在发生的事情的本质。这是一个完全有效的选择,尽管这些公钥密码系统的细节可能仍然是“模糊的云”。

我们需要的主要数学思想如下。

质数

素数,我们简单地称之为素数,是指除了它自己和1之外没有其他数字,可以“整齐地”整除(换句话说,没有余数)的数。这种整齐划分的数字被称为因子。例如,17是质数,因为能被17整除的数字只有1和17。另一方面,14不是质数,因为2和7都能整除14,因此是14的因数。素数有无穷多个,最小的10个素数分别是$2,3,5,7,11,13,17,19,23$和$ 29。素数在数学中扮演着非常重要的角色,在密码学中扮演着尤为重要的角色。

模运算

我们将描述的公钥密码系统并不直接对二进制字符串进行操作。相反,它们对模数进行操作。与我们最熟悉使用的数字类型相比,只有有限多个不同的模数。模运算提供了对这些模数进行加、减、乘等常见操作的规则。好消息是,模数和模算术是大多数人都熟悉的概念,即使他们从来没有这样描述过它们。在数学附录中提供了对模数和模运算的介绍。

数学代写|密码学与系统安全代写Cryptography and System Security代考|One-way functions for public-key cryptography

在描述了公钥密码系统的蓝图之后,我们现在需要考虑如何设计这样一个公钥密码系统。在这个方向上的第一步是更精确地声明我们需要公钥加密来满足的属性。

活板门单向函数

公钥加密可以被认为是任何人都应该能够计算的功能,因为加密密钥是公开的。这个函数有两个明显的属性:

这个函数应该“容易”计算。换句话说,它应该在多项式时间内可计算。如果不是这样,那么加密任何东西都是不切实际的。

函数应该“难以”逆转。换句话说,任何从输出中找到输入的算法都应该在指数级时间内运行。如果不是这种情况,那么攻击者可能能够根据密文和公共加密密钥的知识有效地确定明文。

具有上述属性的函数通常被称为单向函数(参见第6.2.1节)。

但是,公钥加密不应该总是单向功能。相反,它应该是一个单向函数。我们忽略了一个重要方面。虽然就大多数实体而言,加密操作应该是单向的,但有一个实体应该能够从密文中确定明文,即密文的预期接收者!如果加密功能是完全单向的,那么它当然是安全的,但对于大多数应用程序来说是不切实际的(参见6.2.2节中的一个值得注意的例外)。

我们需要的是一种特殊的技术“魔法”,它将允许真正的接收者克服加密功能的单向属性。存在这种类型的陷阱门的单向函数,知道它可以从密文中获得明文,称为陷阱门单向函数。

因此,为了设计一个公钥密码系统,我们需要找到一个陷阱门单向函数。接收方需要知道陷阱门,并且是唯一知道陷阱门的实体。这个活板门将形成接收者的私钥。

数学代写|密码学与系统安全代写Cryptography and System Security代考 请认准UprivateTA™. UprivateTA™为您的留学生涯保驾护航。

微观经济学代写

微观经济学是主流经济学的一个分支,研究个人和企业在做出有关稀缺资源分配的决策时的行为以及这些个人和企业之间的相互作用。my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在图论代写Graph Theory代写方面经验极为丰富,各种图论代写Graph Theory相关的作业也就用不着 说。

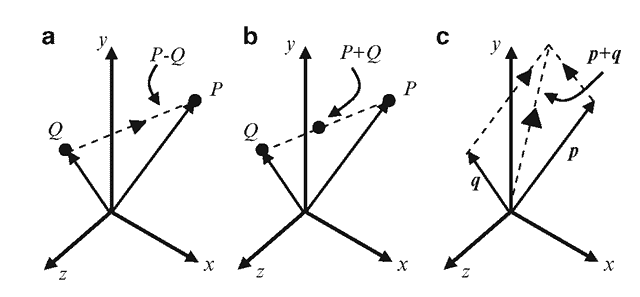

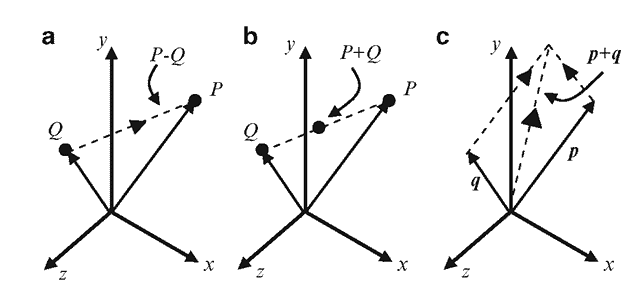

线性代数代写

线性代数是数学的一个分支,涉及线性方程,如:线性图,如:以及它们在向量空间和通过矩阵的表示。线性代数是几乎所有数学领域的核心。

博弈论代写

现代博弈论始于约翰-冯-诺伊曼(John von Neumann)提出的两人零和博弈中的混合策略均衡的观点及其证明。冯-诺依曼的原始证明使用了关于连续映射到紧凑凸集的布劳威尔定点定理,这成为博弈论和数学经济学的标准方法。在他的论文之后,1944年,他与奥斯卡-莫根斯特恩(Oskar Morgenstern)共同撰写了《游戏和经济行为理论》一书,该书考虑了几个参与者的合作游戏。这本书的第二版提供了预期效用的公理理论,使数理统计学家和经济学家能够处理不确定性下的决策。

微积分代写

微积分,最初被称为无穷小微积分或 “无穷小的微积分”,是对连续变化的数学研究,就像几何学是对形状的研究,而代数是对算术运算的概括研究一样。

它有两个主要分支,微分和积分;微分涉及瞬时变化率和曲线的斜率,而积分涉及数量的累积,以及曲线下或曲线之间的面积。这两个分支通过微积分的基本定理相互联系,它们利用了无限序列和无限级数收敛到一个明确定义的极限的基本概念 。

计量经济学代写

什么是计量经济学?

计量经济学是统计学和数学模型的定量应用,使用数据来发展理论或测试经济学中的现有假设,并根据历史数据预测未来趋势。它对现实世界的数据进行统计试验,然后将结果与被测试的理论进行比较和对比。

根据你是对测试现有理论感兴趣,还是对利用现有数据在这些观察的基础上提出新的假设感兴趣,计量经济学可以细分为两大类:理论和应用。那些经常从事这种实践的人通常被称为计量经济学家。

Matlab代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。