如果你也在 怎样密码学与系统安全Cryptography and System Security 这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。密码学Cryptography也不是一门新科学,尽管有些人会说,它直到最近才被正式视为一门新科学。几个世纪以来,它一直被用来保护敏感信息,尤其是在冲突时期。

密码学与系统安全Cryptography and System Security是一门与日常生活相关的学科,它经历了巨大的变化。密码学曾经通过其历史用途在公众的想象中表现出来,主要是为了保护军事通信,以及通过娱乐谜题。然而,很大程度上由于计算机网络的发展,特别是因特网,我们大多数人现在每天都在使用密码学。

密码学与系统安全Cryptography and System Security代写,免费提交作业要求, 满意后付款,成绩80\%以下全额退款,安全省心无顾虑。专业硕 博写手团队,所有订单可靠准时,保证 100% 原创。 最高质量的密码学与系统安全Cryptography and System Security作业代写,服务覆盖北美、欧洲、澳洲等 国家。 在代写价格方面,考虑到同学们的经济条件,在保障代写质量的前提下,我们为客户提供最合理的价格。 由于作业种类很多,同时其中的大部分作业在字数上都没有具体要求,因此密码学与系统安全Cryptography and System Security作业代写的价格不固定。通常在专家查看完作业要求之后会给出报价。作业难度和截止日期对价格也有很大的影响。

同学们在留学期间,都对各式各样的作业考试很是头疼,如果你无从下手,不如考虑my-assignmentexpert™!

my-assignmentexpert™提供最专业的一站式服务:Essay代写,Dissertation代写,Assignment代写,Paper代写,Proposal代写,Proposal代写,Literature Review代写,Online Course,Exam代考等等。my-assignmentexpert™专注为留学生提供Essay代写服务,拥有各个专业的博硕教师团队帮您代写,免费修改及辅导,保证成果完成的效率和质量。同时有多家检测平台帐号,包括Turnitin高级账户,检测论文不会留痕,写好后检测修改,放心可靠,经得起任何考验!

数学代写|密码学代写Cryptography Theory代考|What Is Cryptography?

Cryptography is the automated (or algorithmic) method in which security goals are accomplished. Typically, when we say “crypto algorithm” we are discussing an algorithm meant to be executed on a computer. These algorithms operate on messages in the form of groups of bits.

More specifically, people often think of cryptography as the study of ciphers; that is, algorithms that conceal the meaning of a message. Privacy, the actual name of this said goal, is all but one of an entire set of problems cryptography is meant to address. It is perhaps most popular, as it is the oldest cryptography related security goal and feeds into our natural desire to have secrets. Secrets in the form of desires, wants, faults, and fears are natural emotions and thoughts all people have. It of course helps that modern Hollywood plays into this with movies such as Swordfish and Mercury Rising.

Cryptographic Goals

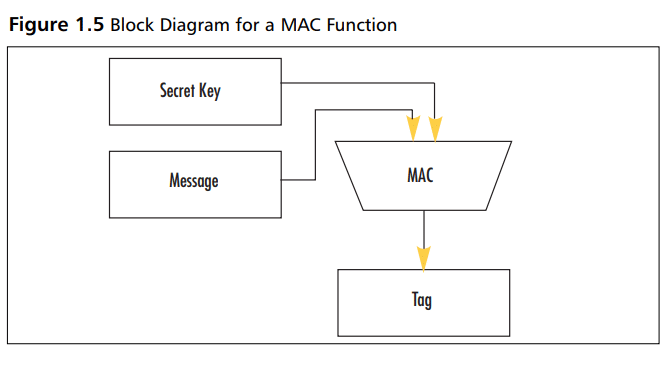

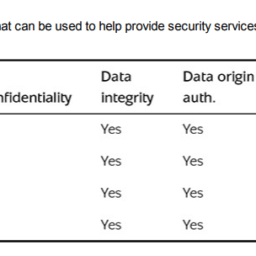

However, there are other natural cryptographic problems to be solved and they can be equally if not more important depending on who is attacking you and what you are trying to secure against attackers. The cryptographic goals covered in this text (in order of appearance) are privacy, integrity, authentication, and nonrepudiation.

Privacy

Privacy is the property of concealing the meaning or intent of a message. In particular, it is to conceal it from undesired parties to an information transmission medium such as the Internet, wireless network link, cellular phone network, and the like.

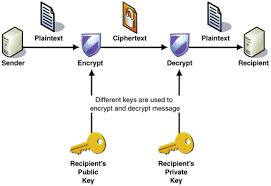

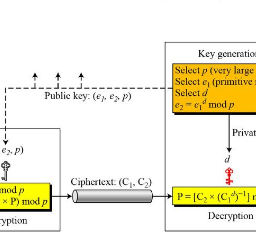

Privacy is typically achieved using symmetric key ciphers. These algorithms accept a secret key and then proceed to encrypt the original message, known as plaintext, and turn it into piece of information known as ciphertext. From a standpoint of information theory, cipher text contains the same amount of entropy (uncertainty, or simply put, information) as the plaintext. This means that a receiver (or recipient) merely requires the same secret key and ciphertext to reconstruct the original plaintext.

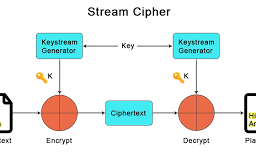

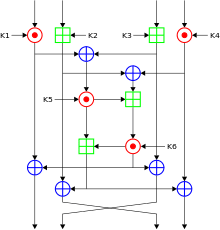

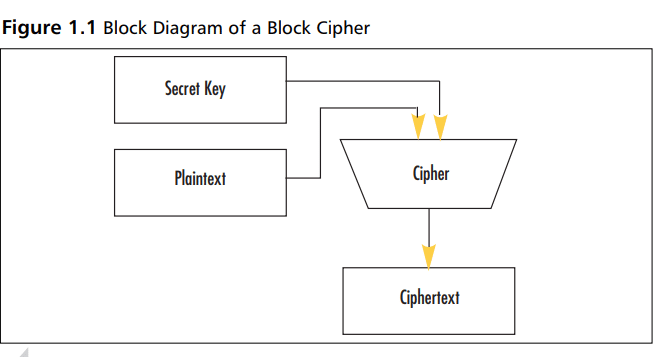

Ciphers are instantiated in one of two forms, both having their own strengths and weaknesses. This book only covers block ciphers in depth, and in particular, the National Institute for Standards and Technologies (NIST) Advanced Encryption Standard (AES) block cipher. The AES cipher is particularly popular, as it is reasonably efficient in large and small processors and in hardware implementations using low-cost design techniques. Block ciphers are also more popular than their stream cipher cousins, as they are universal. As we will see, AES can be used to create various privacy algorithms (including one mode that resembles a stream cipher) and integrity and authentication algorithms. AES is free, from an intellectual property (IP) point of view, well documented and based on sound cryptographic theory (Figure 1.1).

数学代写|密码学与系统安全代写Cryptography and System Security代考|Integrity

Integrity is the property of ensuring correctness in the absence of an actively participating adversary. That sounds more complicated than it really is. What this means in a nutshell is ensuring that a message can be delivered from point A to point $\mathrm{B}$ without having the meaning (or content) of the original message change in the process. Integrity is limited to the instances where adversaries are not actively trying to subvert the correctness of the delivery.

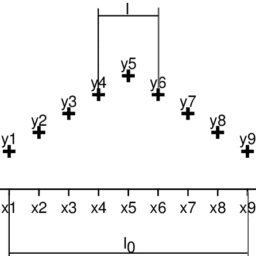

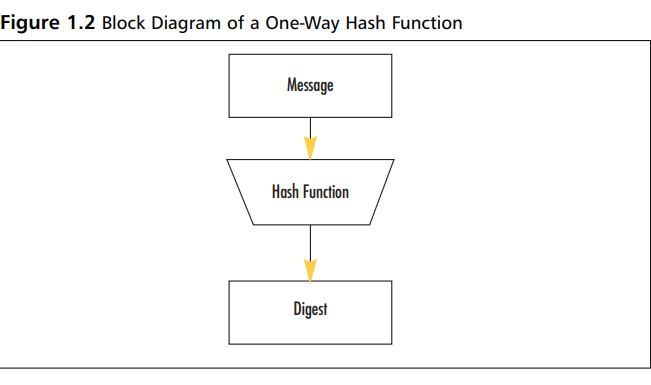

Integrity is usually accomplished using cryptographic one-way hash functions. These functions accept as an input an arbitrary length message and produce a fixed size message digest. The message digest, or digest for short, usually ranging in sizes from 160 to 512 bits, is meant to be a representative of the message. That is, given a message and a matching digest, one could presume that outside the possibility of an active attacker the message has been delivered intact. Hash algorithms are designed to have various other interesting properties such as being one-way and collision resistance (Figure 1.2).

Hashes are designed to be one-way primarily because they are used as methods of achieving password-based authenticators. This implies that given a message digest, you cannot compute the input that created that digest in a feasible (less than exponential) amount of time. Being one-way is also required for various algorithms such as the Hash Message Authentication Code (see Chapter 5, “Hash Functions”) algorithm to be secure.

Hashes are also required to be collision resistant in two significant manners. First, a hash must be a pre-image resistant against a fixed target (Figure 1.3). That is, given some value $y$ it is hard to find a message $M$ such that $h a s h(M)=\gamma$. The second form of resistance, often cited as $2^{\text {nd }}$ pre-image resistance (Figure 1.4) is the inability to find two messages $M 1$ (given) and M2 (chosen at random) such that hash (M1) = hash(M2). Together, these imply collision resistance.

密码学代写

数学代写|密码学代写Cryptography Theory代考|What Is Cryptography?

密码学是实现安全目标的自动化(或算法)方法。通常,当我们说“加密算法”时,我们讨论的是一种在计算机上执行的算法。这些算法以比特组的形式对消息进行操作。

更具体地说,人们通常认为密码学是对密码的研究;也就是说,隐藏信息含义的算法。隐私,这个目标的实际名称,是密码学要解决的一整套问题之一。它可能是最受欢迎的,因为它是与密码学相关的最古老的安全目标,并满足了我们对秘密的自然渴望。以欲望、欲望、缺点和恐惧为形式的秘密是所有人都有的自然情绪和想法。当然,现代好莱坞的电影《剑鱼》和《水星升起》也起到了作用。

加密目标

然而,还有其他自然加密问题需要解决,这些问题同样重要,如果不是更重要的话,这取决于谁在攻击你,以及你试图保护什么免受攻击者的攻击。本文涵盖的密码学目标(按顺序排列)是隐私、完整性、身份验证和不可否认性。

隐私

隐私是隐藏信息的含义或意图的属性。特别是对Internet、无线网络链路、蜂窝式电话网络等信息传输介质的不受欢迎方进行隐藏。

隐私通常是使用对称密钥密码实现的。这些算法接受一个秘密密钥,然后继续加密原始消息(称为明文),并将其转换为称为密文的信息。从信息论的角度来看,密文包含与明文相同数量的熵(不确定性,或者简单地说,信息)。这意味着接收方(或接收方)只需要相同的密钥和密文来重建原始明文。

密码以两种形式实例化,这两种形式都有自己的优点和缺点。本书只深入介绍了分组密码,特别是国家标准与技术研究所(NIST)高级加密标准(AES)分组密码。AES密码特别流行,因为它在大型和小型处理器以及使用低成本设计技术的硬件实现中都相当高效。分组密码也比它们的流密码表亲更受欢迎,因为它们是通用的。我们将看到,AES可用于创建各种隐私算法(包括一种类似于流密码的模式)以及完整性和身份验证算法。从知识产权(IP)的角度来看,AES是免费的,有良好的文档记录,并且基于可靠的加密理论(图1.1)。

数学代写|密码学与系统安全代写Cryptography and System Security代考|Integrity

完整性是在没有对手积极参与的情况下确保正确性的属性。这听起来比实际情况更复杂。简而言之,这意味着确保消息可以从点a传递到点$\ mathm {B}$,而不会在过程中更改原始消息的含义(或内容)。完整性仅限于攻击者没有主动尝试破坏传递正确性的情况。

完整性通常使用加密单向散列函数来实现。这些函数接受任意长度的消息作为输入,并生成固定大小的消息摘要。消息摘要(简称摘要)的大小通常从160位到512位不等,是消息的代表。也就是说,给定一条消息和一个匹配的摘要,人们可以假设,除了主动攻击者的可能性之外,消息已经完整地传递了。哈希算法被设计成具有各种其他有趣的属性,例如单向和抗碰撞(图1.2)。

哈希被设计成单向的,主要是因为它们被用作实现基于密码的身份验证器的方法。这意味着给定一个消息摘要,您无法在可行(小于指数)的时间内计算创建该摘要的输入。单向也是各种算法(如哈希消息认证码(参见第5章,“哈希函数”)算法的安全所必需的。

哈希还需要在两个重要方面具有抗碰撞性。首先,哈希必须是针对固定目标的预映像抵抗(图1.3)。也就是说,给定某个值$y$,很难找到一个消息$M$使得$h a s h(M)=\gamma$。第二种形式的阻力,通常被称为$2^{\text {nd}}$预图像阻力(图1.4),是无法找到两个消息$ M1 $(给定)和M2(随机选择),使得哈希(M1) =哈希(M2)。它们合在一起意味着抗碰撞。

数学代写|密码学与系统安全代写Cryptography and System Security代考 请认准UprivateTA™. UprivateTA™为您的留学生涯保驾护航。

微观经济学代写

微观经济学是主流经济学的一个分支,研究个人和企业在做出有关稀缺资源分配的决策时的行为以及这些个人和企业之间的相互作用。my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在图论代写Graph Theory代写方面经验极为丰富,各种图论代写Graph Theory相关的作业也就用不着 说。

线性代数代写

线性代数是数学的一个分支,涉及线性方程,如:线性图,如:以及它们在向量空间和通过矩阵的表示。线性代数是几乎所有数学领域的核心。

博弈论代写

现代博弈论始于约翰-冯-诺伊曼(John von Neumann)提出的两人零和博弈中的混合策略均衡的观点及其证明。冯-诺依曼的原始证明使用了关于连续映射到紧凑凸集的布劳威尔定点定理,这成为博弈论和数学经济学的标准方法。在他的论文之后,1944年,他与奥斯卡-莫根斯特恩(Oskar Morgenstern)共同撰写了《游戏和经济行为理论》一书,该书考虑了几个参与者的合作游戏。这本书的第二版提供了预期效用的公理理论,使数理统计学家和经济学家能够处理不确定性下的决策。

微积分代写

微积分,最初被称为无穷小微积分或 “无穷小的微积分”,是对连续变化的数学研究,就像几何学是对形状的研究,而代数是对算术运算的概括研究一样。

它有两个主要分支,微分和积分;微分涉及瞬时变化率和曲线的斜率,而积分涉及数量的累积,以及曲线下或曲线之间的面积。这两个分支通过微积分的基本定理相互联系,它们利用了无限序列和无限级数收敛到一个明确定义的极限的基本概念 。

计量经济学代写

什么是计量经济学?

计量经济学是统计学和数学模型的定量应用,使用数据来发展理论或测试经济学中的现有假设,并根据历史数据预测未来趋势。它对现实世界的数据进行统计试验,然后将结果与被测试的理论进行比较和对比。

根据你是对测试现有理论感兴趣,还是对利用现有数据在这些观察的基础上提出新的假设感兴趣,计量经济学可以细分为两大类:理论和应用。那些经常从事这种实践的人通常被称为计量经济学家。

Matlab代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。