如果你也在 怎样密码学与系统安全Cryptography and System Security 这个学科遇到相关的难题,请随时右上角联系我们的24/7代写客服。密码学Cryptography也不是一门新科学,尽管有些人会说,它直到最近才被正式视为一门新科学。几个世纪以来,它一直被用来保护敏感信息,尤其是在冲突时期。

密码学与系统安全Cryptography and System Security是一门与日常生活相关的学科,它经历了巨大的变化。密码学曾经通过其历史用途在公众的想象中表现出来,主要是为了保护军事通信,以及通过娱乐谜题。然而,很大程度上由于计算机网络的发展,特别是因特网,我们大多数人现在每天都在使用密码学。

密码学与系统安全Cryptography and System Security代写,免费提交作业要求, 满意后付款,成绩80\%以下全额退款,安全省心无顾虑。专业硕 博写手团队,所有订单可靠准时,保证 100% 原创。 最高质量的密码学与系统安全Cryptography and System Security作业代写,服务覆盖北美、欧洲、澳洲等 国家。 在代写价格方面,考虑到同学们的经济条件,在保障代写质量的前提下,我们为客户提供最合理的价格。 由于作业种类很多,同时其中的大部分作业在字数上都没有具体要求,因此密码学与系统安全Cryptography and System Security作业代写的价格不固定。通常在专家查看完作业要求之后会给出报价。作业难度和截止日期对价格也有很大的影响。

同学们在留学期间,都对各式各样的作业考试很是头疼,如果你无从下手,不如考虑my-assignmentexpert™!

my-assignmentexpert™提供最专业的一站式服务:Essay代写,Dissertation代写,Assignment代写,Paper代写,Proposal代写,Proposal代写,Literature Review代写,Online Course,Exam代考等等。my-assignmentexpert™专注为留学生提供Essay代写服务,拥有各个专业的博硕教师团队帮您代写,免费修改及辅导,保证成果完成的效率和质量。同时有多家检测平台帐号,包括Turnitin高级账户,检测论文不会留痕,写好后检测修改,放心可靠,经得起任何考验!

数学代写|密码学代写Cryptography Theory代考|Hash functions in practice

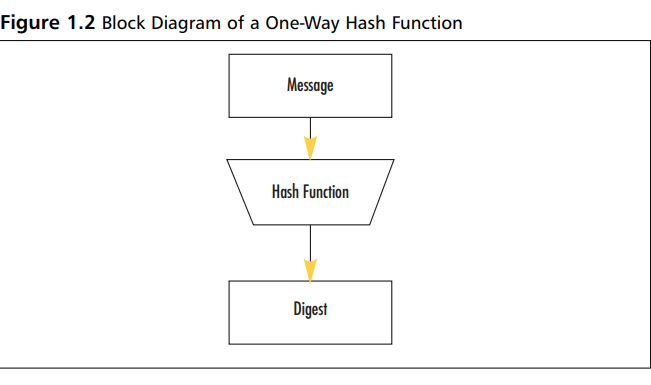

We have discussed at some length the various properties a hash function should have and looked at several different applications of hash functions. We now discuss some of the hash functions used in practice.

HASH FUNCTION DESIGN

We will not discuss any particular hash function designs in detail, since hash functions are often relatively complex cryptographic primitives to describe, but the following notes present a brief indication of how hash functions have traditionally been designed.

- One popular design technique is to build iterated hash functions. Hash functions of this type are designed to operate in rounds, very much like a block cipher. Each round takes an input of a fixed size (typically a combination of the most recent message block and the output of the last round) and applies a compression function to produce an output of the required hash length. This process is repeated for as many rounds as are required to hash the entire message.

- The Merkle-Damgard construction is a particular type of iterated hash function which many modern hash functions are based on. This design has proved popular because it is possible to show that if the security properties we want our hash function to have apply to the compression function used in each round, then these same security properties hold for the whole hash function.

- Hash functions can either be dedicated designs (meaning they are designed explicitly as hash functions) or can be based on block ciphers. The latter constructions typically employ a block cipher in the design of a compression function, which is then iterated, as described above.

ABRIEF HISTORY OF MODERN HASH FUNCTIONS

Before we discuss some specific examples of hash functions, it is worth recalling that the birthday attack provides the benchmark attack on a hash function. The birthday attack tells us that, on average, collisions for an $n$-bit hash function are more likely than not to be found after around $2^{\frac{n}{2}}$ hash function computations. Thus, any attack which can find collisions using fewer computations will be of interest. If the attack can find collisions using significantly fewer than $2^{\frac{n}{2}}$ computations, then it may even be prudent to advise the hash function should no longer be used.

数学代写|密码学与系统安全代写Cryptography and System Security代考|SHA-3

NIST emphasised that the goal of the SHA-3 competition was not to replace the SHA-2 standard, but to diversify the range of hash functions available for use. As with AES, it also established the standard through an open process where the design of each proposal was subject to full public scrutiny. A significant side benefit of the SHA-3 process was that the cryptographic community greatly increased its collective knowledge about how to design hash functions which, until then, had been a somewhat neglected area of research.

NIST received 64 candidate hash functions, of which 51 were then widely analysed and reduced to 14 proposals. After further analysis, five finalists were selected and examined in even greater detail. The winning hash function was announced in 2012 as Keccak, which was designed by a team of European industrial researchers (including Joan Daemen, co-designer of AES). The selection of Keccak was claimed to be for a combination of its design elegance, security margins, flexibility, and performance. Notably, it performed particularly well in both software and hardware, in comparison to other entries which only ran well in software. In 2015, SHA-3 was formally published as FIPS 202.

SHA-3 DESIGN

Reflecting the diversity of properties and application of hash functions, from the outset NIST encouraged SHA-3 candidates to offer flexibility in terms of facilitating a range of trade-offs between security and efficiency. Keccak, now SHA-3, achieves this through a general design technique called a sponge construction.

A sponge construction has two important components:

Internal state. This is the basic temporary memory register on which the sponge construction operates. Each round of computation of the sponge construction transforms the contents of the internal state. In the original Keccak proposal, this internal state consists of a variable number $s$ of bits. The final SHA-3 proposal fixes $s=1600$. The internal state is divided into two sections. The capacity consists of $c$ bits, where $c$ is typically double the desired hash function output length $l$. The remainder of the internal state consist of $r=s-c$ bits known as the rate because it defines how many message bits are processed in each round.

密码学与系统安全代写

数学代写|密码学代写Cryptography Theory代考|Hash functions in practice

我们已经详细讨论了哈希函数应该具有的各种属性,并研究了哈希函数的几种不同应用。现在我们讨论一些在实践中使用的散列函数。

哈希函数设计

我们不会详细讨论任何特定的哈希函数设计,因为哈希函数通常是相对复杂的加密原语,但下面的注释简要说明了哈希函数的传统设计方式。

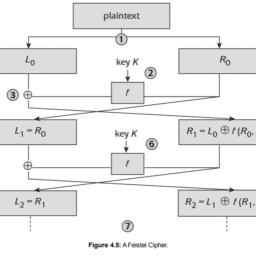

一种流行的设计技术是构建迭代散列函数。这种类型的哈希函数被设计成轮操作,非常像分组密码。每一轮都接受固定大小的输入(通常是最近的消息块和上一轮的输出的组合),并应用压缩函数来生成所需哈希长度的输出。此过程重复进行所需的多个轮,以散列整个消息。

Merkle-Damgard构造是一种特殊类型的迭代哈希函数,许多现代哈希函数都基于它。这种设计被证明是受欢迎的,因为它可以证明,如果我们希望我们的哈希函数具有的安全属性适用于每轮使用的压缩函数,那么这些相同的安全属性适用于整个哈希函数。

哈希函数可以是专门设计的(这意味着它们被明确地设计为哈希函数),也可以基于块密码。后一种结构通常在压缩函数的设计中使用分组密码,然后迭代,如上所述。

现代哈希函数的简史

在我们讨论哈希函数的一些具体示例之前,有必要回顾一下生日攻击提供了对哈希函数的基准攻击。生日攻击告诉我们,平均而言,在$2^{\frac{n}{2}}$哈希函数计算后,$n$位哈希函数的碰撞更有可能被发现。因此,任何可以使用更少的计算找到碰撞的攻击都将是有趣的。如果攻击者可以使用明显少于$2^{\frac{n}{2}}$的计算找到冲突,那么建议不再使用哈希函数可能是明智的。

数学代写|密码学与系统安全代写Cryptography and System Security代考|SHA-3

NIST强调,SHA-3竞赛的目标不是取代SHA-2标准,而是使可用散列函数的范围多样化。与AES一样,它也通过一个公开的过程建立了标准,在这个过程中,每个提案的设计都要接受公众的全面审查。SHA-3过程的一个重要的附带好处是,密码学社区大大增加了关于如何设计哈希函数的集体知识,在此之前,这一直是一个被忽视的研究领域。

NIST收到64个候选哈希函数,然后对其中的51个进行了广泛分析,并将其减少到14个提案。经过进一步的分析,选出了五名决赛选手,并对其进行了更详细的审查。2012年,获胜的哈希函数被宣布为Keccak,它是由一组欧洲工业研究人员(包括AES的联合设计师Joan Daemen)设计的。据称,选择Keccak是为了将其设计优雅、安全裕度、灵活性和性能结合起来。值得注意的是,它在软件和硬件方面的表现都特别好,而其他参赛作品只在软件方面表现良好。2015年,SHA-3正式发布为FIPS 202。

SHA-3设计

为了反映散列函数的属性和应用的多样性,NIST从一开始就鼓励SHA-3候选方案在促进安全性和效率之间的一系列权衡方面提供灵活性。Keccak,现在是SHA-3,通过一种称为海绵结构的通用设计技术实现了这一点。

海绵结构有两个重要组成部分:

内部状态。这是海绵结构运行的基本临时内存寄存器。海绵结构的每一轮计算都会改变内部状态的内容。在最初的Keccak提议中,这个内部状态由一个可变数$s$位组成。最终的SHA-3提案修复了$s=1600$。内部状态分为两个部分。容量由$c$位组成,其中$c$通常是期望哈希函数输出长度$l$的两倍。内部状态的剩余部分由$r=s-c$位组成,称为速率,因为它定义了每轮处理多少消息位。

数学代写|密码学与系统安全代写Cryptography and System Security代考 请认准UprivateTA™. UprivateTA™为您的留学生涯保驾护航。

微观经济学代写

微观经济学是主流经济学的一个分支,研究个人和企业在做出有关稀缺资源分配的决策时的行为以及这些个人和企业之间的相互作用。my-assignmentexpert™ 为您的留学生涯保驾护航 在数学Mathematics作业代写方面已经树立了自己的口碑, 保证靠谱, 高质且原创的数学Mathematics代写服务。我们的专家在图论代写Graph Theory代写方面经验极为丰富,各种图论代写Graph Theory相关的作业也就用不着 说。

线性代数代写

线性代数是数学的一个分支,涉及线性方程,如:线性图,如:以及它们在向量空间和通过矩阵的表示。线性代数是几乎所有数学领域的核心。

博弈论代写

现代博弈论始于约翰-冯-诺伊曼(John von Neumann)提出的两人零和博弈中的混合策略均衡的观点及其证明。冯-诺依曼的原始证明使用了关于连续映射到紧凑凸集的布劳威尔定点定理,这成为博弈论和数学经济学的标准方法。在他的论文之后,1944年,他与奥斯卡-莫根斯特恩(Oskar Morgenstern)共同撰写了《游戏和经济行为理论》一书,该书考虑了几个参与者的合作游戏。这本书的第二版提供了预期效用的公理理论,使数理统计学家和经济学家能够处理不确定性下的决策。

微积分代写

微积分,最初被称为无穷小微积分或 “无穷小的微积分”,是对连续变化的数学研究,就像几何学是对形状的研究,而代数是对算术运算的概括研究一样。

它有两个主要分支,微分和积分;微分涉及瞬时变化率和曲线的斜率,而积分涉及数量的累积,以及曲线下或曲线之间的面积。这两个分支通过微积分的基本定理相互联系,它们利用了无限序列和无限级数收敛到一个明确定义的极限的基本概念 。

计量经济学代写

什么是计量经济学?

计量经济学是统计学和数学模型的定量应用,使用数据来发展理论或测试经济学中的现有假设,并根据历史数据预测未来趋势。它对现实世界的数据进行统计试验,然后将结果与被测试的理论进行比较和对比。

根据你是对测试现有理论感兴趣,还是对利用现有数据在这些观察的基础上提出新的假设感兴趣,计量经济学可以细分为两大类:理论和应用。那些经常从事这种实践的人通常被称为计量经济学家。

Matlab代写

MATLAB 是一种用于技术计算的高性能语言。它将计算、可视化和编程集成在一个易于使用的环境中,其中问题和解决方案以熟悉的数学符号表示。典型用途包括:数学和计算算法开发建模、仿真和原型制作数据分析、探索和可视化科学和工程图形应用程序开发,包括图形用户界面构建MATLAB 是一个交互式系统,其基本数据元素是一个不需要维度的数组。这使您可以解决许多技术计算问题,尤其是那些具有矩阵和向量公式的问题,而只需用 C 或 Fortran 等标量非交互式语言编写程序所需的时间的一小部分。MATLAB 名称代表矩阵实验室。MATLAB 最初的编写目的是提供对由 LINPACK 和 EISPACK 项目开发的矩阵软件的轻松访问,这两个项目共同代表了矩阵计算软件的最新技术。MATLAB 经过多年的发展,得到了许多用户的投入。在大学环境中,它是数学、工程和科学入门和高级课程的标准教学工具。在工业领域,MATLAB 是高效研究、开发和分析的首选工具。MATLAB 具有一系列称为工具箱的特定于应用程序的解决方案。对于大多数 MATLAB 用户来说非常重要,工具箱允许您学习和应用专业技术。工具箱是 MATLAB 函数(M 文件)的综合集合,可扩展 MATLAB 环境以解决特定类别的问题。可用工具箱的领域包括信号处理、控制系统、神经网络、模糊逻辑、小波、仿真等。